什么是防火墙

防火墙是一种确保信息安全的设备,会依照特定的规则,允许或限制传输的数据通过。防火墙可以是一台专属的硬件也可以是架设在一般硬件上的一套软件。

防火墙的种类

包过滤防火墙

代理防火墙

内容待填充

防火墙关键技术

NAT技术

解决IP地址短缺的同时提供了隐藏内部主机的特性

NAT的实现方式有静态地址翻译、动态地址翻译、端口地址翻译

NAT技术不仅用于解决地址转换,也可用于负载均衡

RFC1918:

10.0.0.0/8 (10/8 prefix)

172.16.0.0/12 (172.16/12 prefix)

192.168.0.0/16(192.168/16 prefix)

小折腾

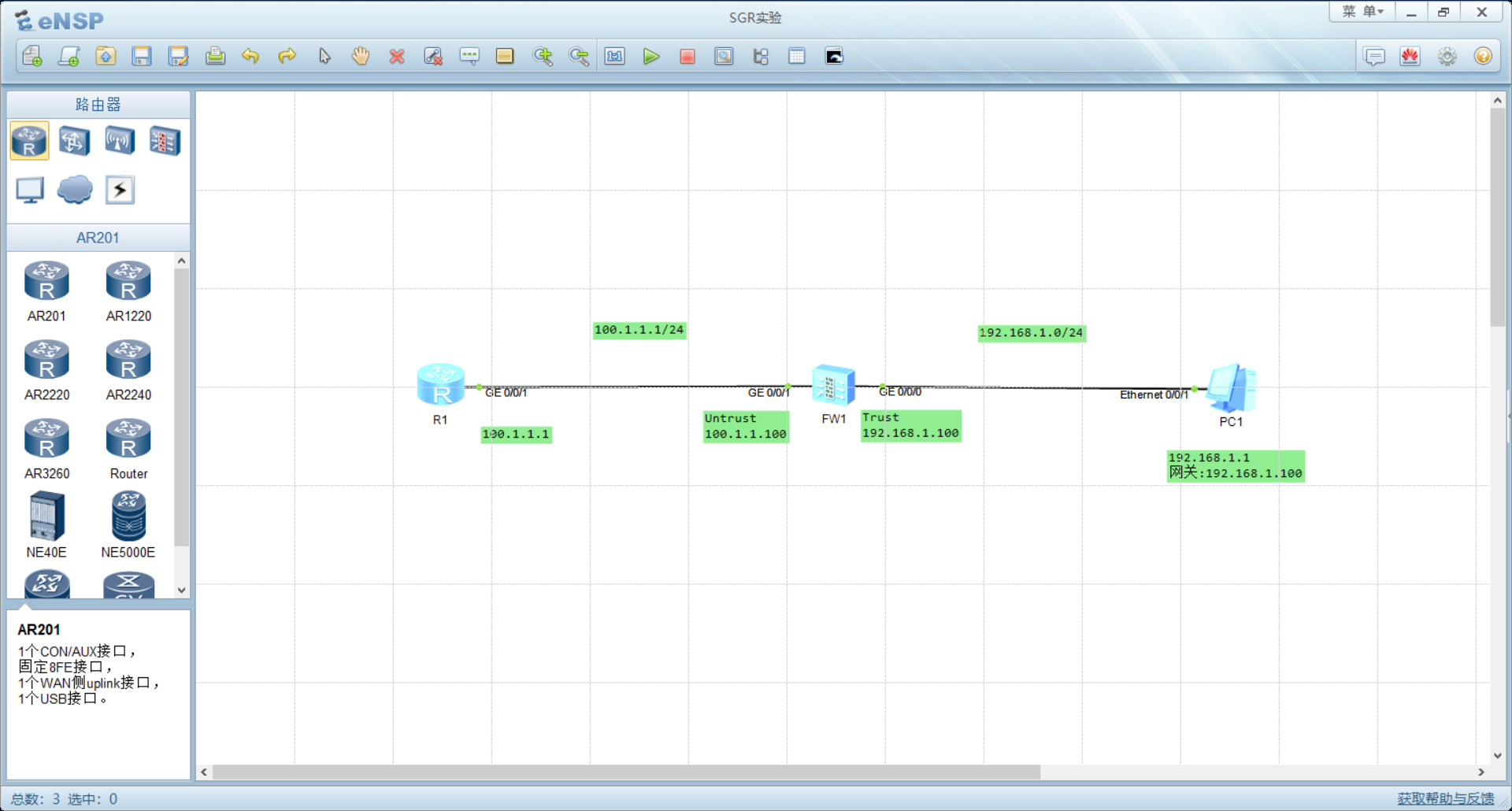

在华为 eNSP 仿真平台实现以下拓扑结构

配置 FW1 网关接口IP地址

将 GE 0/0/0 和 GE 0/0/1 分别设置至Ttust 与 Untrust 区域

配置 Trust Untrus Outband 方向策略

配置 NAT 地址转换技术

配置 R1 和 FW1 间的静态路由

FW1接口配置

首先放置放置并连接R1、FW1、PC1,设备型号分别为Router、USG5500、PC

接着启动设备并进入FW1配置各个接口IP地址

<SRG>sys

Enter system view, return user view with Ctrl+Z.

[SRG]interface GigabitEthernet 0/0/0

[SRG-GigabitEthernet0/0/0]ip address 192.168.1.100 24

Info: The DHCP server configuration on this interface will be deleted.

[SRG-GigabitEthernet0/0/0]q

[SRG]interface GigabitEthernet 0/0/1

[SRG-GigabitEthernet0/0/1]ip add 100.1.1.100 24接着将 GE 0/0/0 和 GE 0/0/1 分别设置至 Ttust 与 Untrust 区域

使用display current-configuration命令查看所有配置信息检验配置是否有误

[SRG]firewall zone trust

[SRG-zone-trust]add interface GigabitEthernet 0/0/0

Info: The interface has been added to trust security zone.

[SRG-zone-trust]q

[SRG]firewall zone untrust

[SRG-zone-untrust]add interface GigabitEthernet 0/0/1

[SRG-zone-untrust]q

[SRG]dis cur

#

interface GigabitEthernet0/0/0

alias GE0/MGMT

ip address 192.168.1.100 255.255.255.0

#

interface GigabitEthernet0/0/1

ip address 100.1.1.100 255.255.255.0

#

...

...

#

firewall zone local

set priority 100

#

firewall zone trust

set priority 85

add interface GigabitEthernet0/0/0

#

firewall zone untrust

set priority 5

add interface GigabitEthernet0/0/1

#

firewall zone dmz

set priority 50

#

...Trust Untrus Outband 方向策略

配置域间包过滤规则

[SRG]policy interzone trust untrust outbound

[SRG-policy-interzone-trust-untrust-outbound]policy 0

[SRG-policy-interzone-trust-untrust-outbound-0]action permit

[SRG-policy-interzone-trust-untrust-outbound-0]policy source 192.168.1.0 0.0.0.255配置 NAT

[SRG]nat-policy interzone trust untrust outbound

[SRG-nat-policy-interzone-trust-untrust-outbound]policy 1

[SRG-nat-policy-interzone-trust-untrust-outbound-1]action source-nat

[SRG-nat-policy-interzone-trust-untrust-outbound-1]policy source 192.168.1.0 0.0.0.255

[SRG-nat-policy-interzone-trust-untrust-outbound-1]easy-ip GigabitEthernet 0/0/1同样的,我们使用dis cur查看配置情况

...

#

policy interzone trust untrust outbound

policy 0

action permit

policy source 192.168.1.0 0.0.0.255

#

nat-policy interzone trust untrust outbound

policy 1

action source-nat

policy source 192.168.1.0 0.0.0.255

easy-ip GigabitEthernet0/0/1

#

return配置至 R1 的静态路由

[SRG]ip route-static 0.0.0.0 0.0.0.0 100.1.1.1至此,FW1配置完毕

配置 R1 的接口及静态路由

还是一样,启用 R1 后进入命令行终端

<Huawei>sys

Enter system view, return user view with Ctrl+Z.

[Huawei]sysname R1

[R1]int g0/0/1

[R1-GigabitEthernet0/0/1]ip add 100.1.1.1 24

[R1-GigabitEthernet0/0/1]dis th

#

interface GigabitEthernet0/0/1

ip address 100.1.1.1 255.255.255.0

#

return

[R1-GigabitEthernet0/0/1]q

[R1]ip route-static 0.0.0.0 0.0.0.0 100.1.1.100配置 GE 0/0/1 接口IP地址为100.1.1.1/24

因为 R1 处在边境地带,索性配置所有数据包下一跳地址为 FW1 的 GE 0/0/1 接口100.1.1.100

PC端的设置

IPv4 address......................: 192.168.1.1

Subnet mask.......................: 255.255.255.0

Gateway...........................: 192.168.1.100配置IP地址为192.168.1.1/24网段内可用IP即可,网关配置为 FW1 GE 0/0/0 口的 IP 即可。

所有配置设置完毕后ping一下100.1.1.1看看

PC>ping 100.1.1.1

Ping 100.1.1.1: 32 data bytes, Press Ctrl_C to break

From 100.1.1.1: bytes=32 seq=1 ttl=254 time=47 ms

From 100.1.1.1: bytes=32 seq=2 ttl=254 time=31 ms

From 100.1.1.1: bytes=32 seq=3 ttl=254 time=47 ms

From 100.1.1.1: bytes=32 seq=4 ttl=254 time=31 ms

From 100.1.1.1: bytes=32 seq=5 ttl=254 time=16 ms

--- 100.1.1.1 ping statistics ---

5 packet(s) transmitted

5 packet(s) received

0.00% packet loss

round-trip min/avg/max = 16/34/47 ms返回结果表示呈连通状态!